DDoS атака: как се прави? Софтуер за DDoS атака

Очевидно е, че повечето съвременни потребители на компютърни системи са чували за такова нещо като DDoS атака. Как да го направите сами, разбира се, няма да бъде разглеждано сега (освен за информационни цели), тъй като такива действия в съответствие с което и да е законодателство са незаконни. Въпреки това, ще бъде възможно да разберете какво е и как работи. Но забележете незабавно: не трябва да приемате материала по-долу, като някакъв вид инструкция или ръководство за действие. Информацията се предоставя единствено с цел общо разбиране на проблема и само за теоретични знания. Използването на определени софтуерни продукти или организирането на незаконни действия може да доведе до наказателна отговорност.

Какво е DDoS атака на сървъра?

Концепцията за DDoS-атаки може да се интерпретира въз основа на декодиране на английски съкращения. Съкращението означава "разпределено отказ на обслужване", което е, грубо казано, отказ на услуга или работоспособност.

Ако разбирате какво е DDoS атака на сървър, най-общо, това е натоварването на ресурса чрез увеличен брой потребителски заявки (заявки) по определен комуникационен канал, което естествено има ограничения за количеството трафик, когато сървърът просто не е в състояние да процес. Това е причината за претоварването. Всъщност софтуерът и хардуерът на сървъра просто нямат достатъчно изчислителни ресурси, за да се справят с всички заявки.

Принципи на атакуваната организация

DDoS атаката се основава основно на няколко основни условия. Най-важното нещо е да получите достъп до компютъра на потребителя или дори до сървър на първия етап, като включите в него злонамерен код под формата на програми, които сега се наричат троянски.

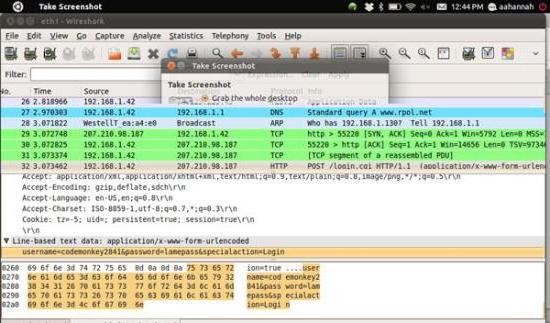

Как да организираме DDoS атака на този етап? Абсолютно лесно. За да заразите компютрите, можете да използвате така наречените sniffers. Достатъчно е да изпратите на жертвата писмо до имейл адрес с прикачен файл (например снимка, съдържаща изпълним код), когато отворен, нападателят получава достъп до чуждия компютър чрез неговия IP адрес.

Сега няколко думи за това какво означава вторият етап, който включва DDoS атака. Как да направим следното обжалване? Необходимо е максималният брой удари да бъде изпратен на сървъра или интернет ресурса. Естествено, това е невъзможно да се направи от един терминал, така че трябва да се използват допълнителни компютри. Заключението предполага: необходимо е вграденият вирус да ги зарази. По правило такива скриптове, чиито готови версии могат да бъдат намерени дори в интернет, се самокопират и заразяват други терминали в мрежова среда с активна връзка или чрез интернет.

Видове DDoS атаки

DDoS-атаката в общия смисъл се нарича така само условно. Всъщност има най-малко четири от неговите разновидности (въпреки че днес има 12 модификации):

- срив на сървъра чрез изпращане на неправилни инструкции за изпълнение;

- насипно изпращане на потребителски данни, водещи до циклична проверка;

- наводнение - неправилно формирани искания;

- неизправност комуникационен канал чрез препълване с фалшиви адреси.

История на външния вид

За първи път подобни нападения бяха започнати през 1996 г., но по това време никой не придаваше особено значение на това. Сериозно, проблемът започна да бъде осъждан едва през 1999 г., когато най-големите световни сървъри като Amazon, Yahoo, E-Trade, eBay, CNN и други бяха атакувани.

Последствията са довели до значителни загуби във връзка с прекъсването на тези услуги, въпреки че по онова време те са били само частични случаи. На широко разпространената заплаха от речта все още не е имало.

Най-известният случай на DDoS атаки

Въпреки това, както се оказа по-късно, това не беше единствената причина. Най-голямата DDoS атака в цялата история на компютърния свят бе регистрирана през 2013 г., когато възникна спор между Spamhaus и холандския доставчик Cyberbunker.

Първата организация, без да посочва причини, включи доставчика в списъка на спамерите, въпреки факта, че много уважавани (и не толкова) организации и служби са използвали нейните сървъри. В допълнение, сървърите на доставчика, странно достатъчно, тя е била разположена в сградата на бившия бункер на НАТО.

В отговор на подобни действия, Cyberbunker започна атака, която CDN CloudFlare пое. Първият хит настъпи на 18 март, а на следващия ден скоростта на повикванията се повиши до 90 Gbit / s, на 21-ви стана затишие, но на 22 март скоростта достигна 120 Gbit / s. Изключване на CloudFlare е неуспешно, така че скоростта е увеличена до 300 Gbit / s. Към днешна дата това е рекордна цифра.

Какво представляват програмите за DDoS атаки?

По отношение на софтуера, който се използва в момента, най-често използваното приложение се счита за програмата LOIC, която обаче ви позволява да атакувате само сървъри с вече известни IP и URL адреси. Какво е най-тъжното нещо, то е публикувано в интернет за свободно изтегляне.

Но, както вече е ясно, това приложение може да се използва само във връзка със софтуер, който позволява достъп до някой друг компютър. От разбираеми причини тук не са посочени имената и пълните инструкции за тяхното използване.

Как сами да направите атака?

Така че, имате нужда от DDoS атака. Как да го направите сами, сега накратко и разгледайте. Предполага се, че той е работил и имате достъп до терминала на някой друг. Когато стартирате изпълним файл на програмата Loic.exe, необходимите адреси просто се въвеждат в прозореца и се натиска бутонът Заключване.

След това се настройва максималната стойност (10 по подразбиране) в настройката на фейдъра на протокола HTTP / UDF / TCP, след което бутонът IMMA CHARGIN MAH LAZER се използва за стартиране на атаката.

Как да се предпазим от атаки?

Като говорим за това кои програми за DDoS атаки могат да се срещнат, не е възможно да се придвижваме и средствата са защитени. В крайна сметка дори третият закон на Нютон заявява, че всяко действие предизвиква опозиция.

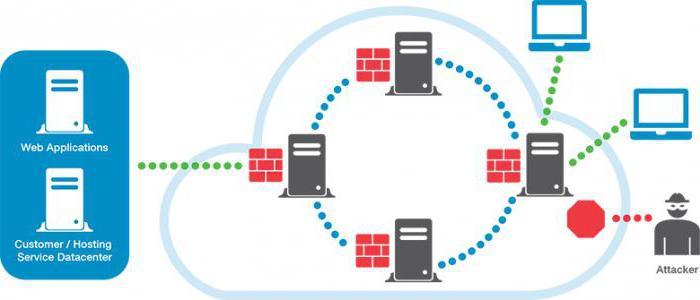

В най-простия случай се използват антивируси и защитни стени (т.нар. Защитни стени), които могат да бъдат представени или в софтуер, или като компютърен хардуер. В допълнение, много доставчици на сигурност могат да настроят преразпределение на заявки между няколко сървъра, да филтрират входящия трафик, да инсталират дублирани системи за защита и т.н.

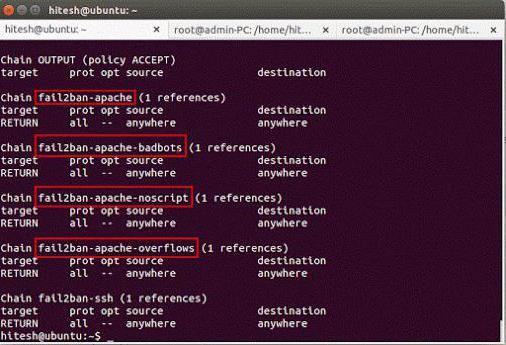

Един от начините за провеждане на атаки е DNS Amplification техниката, технология за изпращане на рекурсивни повиквания към несъществуващи адреси за връщане към DNS сървърите. Съответно, като защита срещу такива нещастия, можете спокойно да използвате универсалния пакет fail2ban, който днес ви позволява да зададете достатъчно мощна бариера за такива съобщения.

Какво трябва да знаете повече?

Като цяло, ако желаете, дори дете може да получи достъп до вашия компютър. В този случай, дори някои много сложни специализиран софтуер не се изисква, а по-късно с вашия "зомби" компютър и може да се направи DDoS-атака. Как да го направите сами, като цяло, вече е ясно.

Но да се правят такива неща, мисля, че не си струва. Вярно е, че някои начинаещи потребители и програмисти се опитват да извършват такива действия, така да се каже, от чисто спортен интерес. Не забравяйте: всеки знаещ администратор ще изчисли, ако не ти, тогава местоположението на доставчика, елементарно, дори ако на някой етап анонимният прокси сървър е бил използван в интернет. Няма нужда да отидете далеч. Същият ресурс на WhoIs може да осигури доста информация, която дори не предполагате. Е, тогава, както се казва, въпросът за технологията.

Остава само да се свържете с доставчика със съответната заявка с посочване на външния IP адрес и той (според международните стандарти) ще предостави информация за вашето местоположение и лични данни. Следователно представеният по-горе материал не следва да се разглежда като стимул за незаконни действия. Това е изпълнено със сериозни последствия.

Но що се отнася до самите атаки, заслужава да се отбележи отделно, че трябва да предприемете някои мерки, за да защитите системата сами, тъй като злонамерени кодове дори могат да бъдат намерени в интернет банери, когато кликнете върху тях, троянският кон може да бъде изтеглен на компютър. И не всички антивируси могат да филтрират такива заплахи. Фактът, че компютърът може да се превърне в такава кутия със зомби, не се обсъжда изобщо. Потребителят на това може дори да не забележи (освен ако изходящият трафик няма да бъде увеличен). Инсталирането и конфигурирането на fail2ban пакета е доста сложно, следователно, като най-примитивни инструменти, трябва да използвате сериозен антивирусен софтуер (Eset, Kaspersky), а не свободни софтуерни продукти, а също и да не забранявате собствените си инструменти за сигурност на Windows като защитна стена.