Encryption virus: как да го премахнете и да възстановите криптирани файлове

Фактът, че днес интернет е пълен с вируси, не е изненадващо. Много потребители възприемат ситуации, свързани с тяхното въздействие върху системите или личните данни, меко казано, гледат през пръстите си, но само докато вирусният криптиращ вирус е специално инсталиран в системата. Как да лекува и декриптира данните, съхранявани на твърдия диск, повечето обикновени потребители не знаят. Ето защо, този контингент и "проведе" на изискванията, предложени от нападателите. Но нека видим какво може да се направи, ако се открие такава заплаха или да се предотврати проникването му в системата.

Какво е вирусен шифър?

Този тип заплахи използва стандартни и нестандартни алгоритми за шифроване на файлове, които напълно променят съдържанието си и блокират достъпа. Например, ще бъде абсолютно невъзможно да се отвори криптиран текстов файл за четене или редактиране, както и да се изпълнява мултимедийно съдържание (графики, видео или аудио). Дори стандартните действия за копиране или преместване на обекти не са достъпни.

Софтуерът на самия вирус е инструмент, който криптира данните по такъв начин, че не винаги е възможно да се възстанови първоначалното им състояние дори след отстраняване на заплахата от системата. Обикновено тези злонамерени програми създават свои собствени копия и се депозират в системата много дълбоко, така че вирусът за криптиране на файлове може да бъде напълно премахнат. Деинсталирането на основната програма или изтриването на основната част от вируса, потребителят не се освобождава от въздействието на заплахата, да не споменава възстановяването на криптирана информация.

Как заплахата влиза в системата?

Като правило, заплахите от този вид са насочени най-вече към големи търговски структури и могат да проникнат през компютри чрез електронни програми, когато служител отваря предполагаемо прикачен документ за електронна поща, който е, да кажем, допълнение към споразумение за сътрудничество или плана за доставка на стоки (търговски предложения с инвестиции от съмнителни източници - първият път за вируса).

Проблемът е, че криптиращият вирус на машината, която има достъп до локалната мрежа, е в състояние да се адаптира към него, създавайки свои собствени копия не само в мрежовата среда, но и на администраторския терминал, ако няма необходимите средства за защита под формата на антивирусен софтуер, защитна стена или защитна стена.

Понякога такива заплахи могат да проникнат в компютърните системи на обикновените потребители, които до голяма степен не представляват интерес за нарушителите. Това се случва по време на инсталирането на някои програми, изтеглени от съмнителни интернет ресурси. Много потребители игнорират предупрежденията на системата за антивирусна защита в началото на зареждането и по време на инсталацията не обръщат внимание на предложенията за инсталиране на допълнителен софтуер, панели или плъгини за браузъри и след това хапят лактите си, както се казва.

Разнообразие от вируси и история

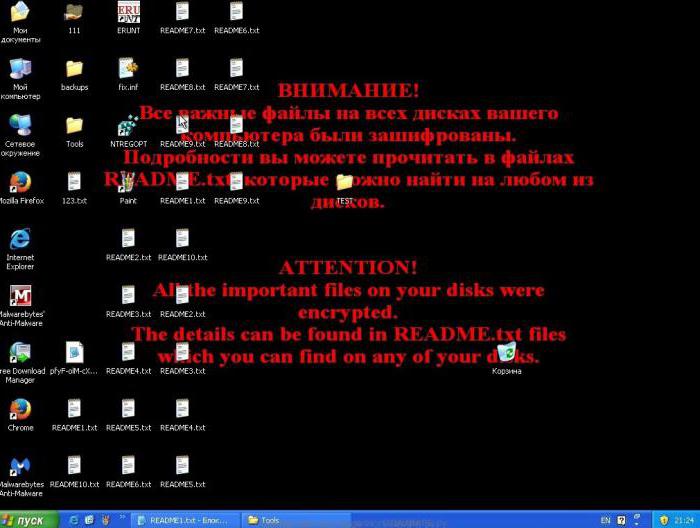

По принцип, заплахите от този тип, по-специално най-опасният криптиращ вирус No_more_ransom, са класифицирани не само като инструменти за шифроване на данни или блокиране на достъпа до тях. Всъщност всички подобни злонамерени приложения са рансъмуер. С други думи, нападателите изискват определен подкуп за дешифриране на информацията, като се има предвид, че без първоначалната програма този процес няма да бъде възможен. Частично така.

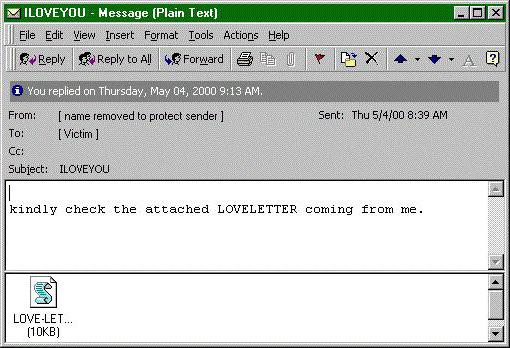

Но ако вникнете в историята, можете да видите, че един от първите вируси от този тип, макар и да не изисква пари, е скандалният аплет I Love You, който напълно криптира мултимедийните файлове (предимно музикални песни) в потребителските системи. Дешифрирането на файловете след вируса за криптиране по това време беше невъзможно. Сега с тази заплаха можете да се биете елементарно.

Но развитието на самите вируси или алгоритмите за шифроване, които се използват, не си струва. Това, което липсва от вирусите, са XTBL, CBF, Breaking_Bad, [email protected] и много други неприятни неща.

Методи за въздействие върху потребителските файлове

И ако доскоро повечето от атаките бяха направени с използване на RSA-1024 алгоритми, базирани на AES криптиране с една и съща битова дълбочина, същият No_more_ransom криптиращ вирус е представен днес в няколко интерпретации с използване на криптиращи ключове, базирани на RSA-2048 технология и дори RSA-3072.

Проблеми при декодирането на използвани алгоритми

Проблемът е, че съвременните системи за декриптиране в лицето на такава опасност са безсилни. Дешифрирането на файлове след вируса за криптиране, базиран на AES256, все още се поддържа по някакъв начин и при условие, че ключът има по-голяма дълбочина на битовете, почти всички програмисти просто свиват рамене. Това, между другото, официално е потвърдено от експерти от Kaspersky Lab и Eset.

В най-примитивната версия, потребителят, който се е свързал с услугата за поддръжка, е поканен да изпрати шифрован файл и неговия оригинал за сравнение и допълнителни операции, за да определи алгоритъма за криптиране и методите за възстановяване. Но, като правило, в повечето случаи това не работи. Но криптиращият вирус може да декриптира самите файлове, както се смята, при условие че жертвата се съгласява с условията на нападателите и плаща определена сума пари. Подобен подход обаче поражда основателни съмнения. Ето защо.

Encryption virus: как да лекува и декриптира файловете и може ли да се направи?

Твърди се, че след плащане хакерите активират декриптирането чрез отдалечен достъп до техния вирус, който се намира в системата, или чрез допълнителен аплет, ако тялото на вируса е премахнато. Изглежда повече от съмнително.

Бих искал да отбележа факта, че интернет е пълен с фалшиви постове, за които се казва, че е изплатена необходимата сума и данните са възстановени успешно. Всичко това е лъжа! Истината е - къде е гаранцията, че след плащането вирусът за криптиране в системата не се активира отново? Разбирането на психологията на крадците не е трудно: ако плащате веднъж, ще платите отново. И ако говорим за особено важна информация, като конкретни търговски, научни или военни разработки, собствениците на такава информация са склонни да плащат толкова, колкото искат, доколкото файловете остават в безопасност.

Първото средство за премахване на заплахата

Такъв е характерът на криптиращия вирус. Как да излекуваме и декриптираме файловете след излагане на заплахата? Няма начин, ако няма налични инструменти, които също не винаги помагат. Но можете да опитате.

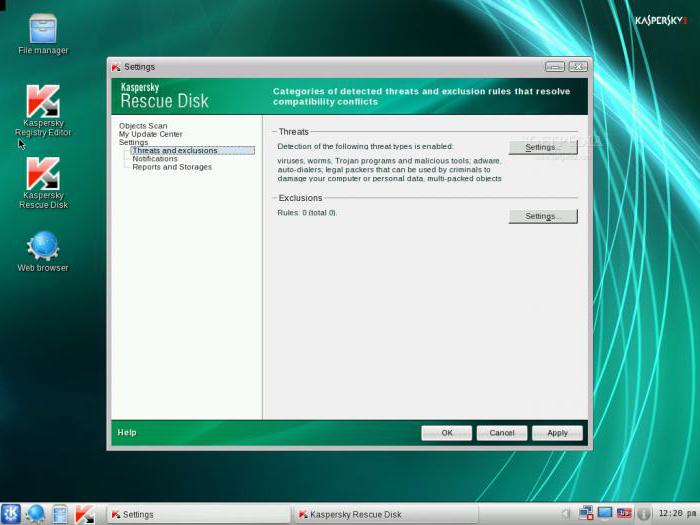

Да предположим, че в системата се е появил крипто-вирус. Как да лекуваме заразените файлове? Първо, трябва да извършите задълбочено сканиране на системата без използването на SMART технология, която осигурява откриването на заплахи единствено ако зареждащите сектори и системните файлове са повредени.

Препоръчително е да не използвате съществуващия редовен скенер, който вече е пропуснал заплахата, но да използвате преносими помощни програми. Най-добрият вариант е да се стартира от Kaspersky Rescue Disk, който може да стартира още преди стартирането на операционната система.

Но това е само половината от битката, защото по този начин можете да се отървете от самия вирус. Но с декодера ще бъде по-трудно. Но повече за това по-късно.

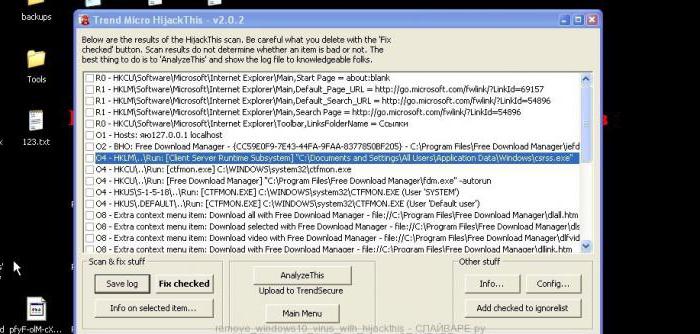

Има още една категория, в която попадат криптиращите вируси. Как да дешифрираме информацията ще бъде посочена отделно, но засега нека се спрем на факта, че те могат да съществуват напълно открито в системата под формата на официално инсталирани програми и приложения (дързостта на нападателите не знае граница, тъй като заплахата дори не се опитва да се прикрие).

В този случай трябва да използвате раздела на програмите и компонентите, където се извършва стандартно изтриване. Въпреки това, трябва да обърнете внимание на факта, че стандартната деинсталираща система на Windows не премахва напълно всички програмни файлове. По-специално, вирусът за криптиране на откуп може да създаде свои собствени папки в главните директории на системата (обикновено това са Csrss директории, където има еднопосочен изпълним файл csrss.exe). Windows, System32 или потребителски директории (Потребители на системния диск) са избрани като основно местоположение.

В допълнение, криптиращият вирус No_more_ransom записва собствените си ключове в регистъра като връзка към официалната системна услуга. Клиентски сървър Подсистема по време на работа, която е подвеждаща за много хора, тъй като тази услуга трябва да отговаря за взаимодействието на клиентския и сървърния софтуер. Самият ключ се намира в папката Run, която може да бъде достигната чрез клона HKLM. Ясно е, че изтриването на такива ключове ще трябва да бъде ръчно.

За да го направите по-лесно, можете да използвате помощни програми като iObit Uninstaller, които автоматично търсят остатъчни файлове и ключове в регистъра (но само ако вирусът се разглежда като инсталирано приложение в системата). Но това е най-лесното нещо.

Решения, предлагани от разработчици на антивирусен софтуер

Дешифрирането на криптиращия вирус се смята, че се извършва с помощта на специални програми, въпреки че с технологията с ключа от 2048 или 3072 бита, не си струва да се разчита на тях (освен това, много от тях изтриват файловете след декриптиране, а след това възстановените файлове изчезват поради наличие на вирусно тяло, което не е било отстранено преди).

Въпреки това, можете да опитате. От всички програми е да се осигурят RectorDecryptor и ShadowExplorer. Смята се, че досега нищо не е създадено. Но проблемът може да се състои и в това, че когато се опитате да използвате декодер, няма гаранция, че излекуваните файлове няма да бъдат изтрити. Това означава, че ако първоначално не се отървете от вируса, всеки опит за декриптиране ще бъде обречен на неуспех.

В допълнение към изтриването на криптирана информация, може да има смъртоносен изход - цялата система няма да функционира. В допълнение, модерен вирус за шифроване може да засегне не само данните, съхранявани на твърдия диск на компютъра, но и файловете в него облачно съхранение. И няма решения за възстановяване на информация. Освен това, както се оказа, при много услуги са предприети недостатъчно ефективни мерки за защита (същото вградено в Windows 10 OneDrive, което е изложено директно от операционната система).

Фундаментално решение на проблема

Както вече е ясно, повечето съвременни методи не дават положителен резултат при заразяване с такива вируси. Разбира се, ако има оригинал на повредения файл, можете да го изпратите за проверка в антивирусна лаборатория. Въпреки това, много сериозни съмнения са причинени и от факта, че обикновен потребител ще създава резервни копия на данни, които, когато се съхраняват на твърд диск, също могат да бъдат изложени на злонамерен код. И фактът, че за да се избегнат неприятности, потребителите копират информация на сменяеми носители, ние изобщо не говорим.

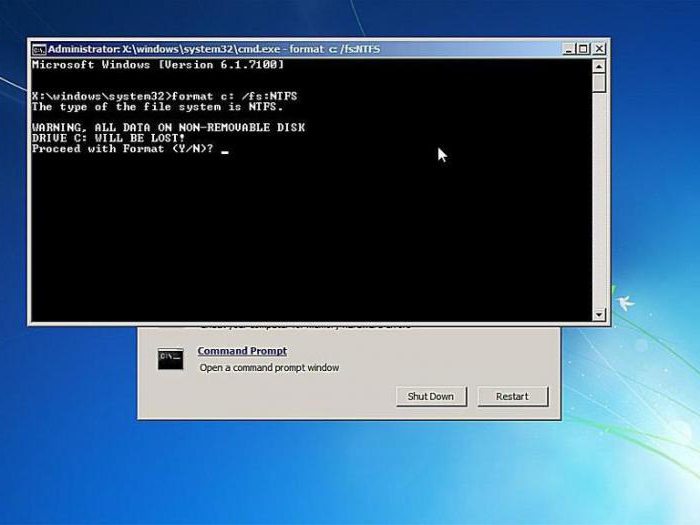

По този начин, за кардинално решение на проблема, заключението предполага: пълно форматиране на твърдия диск и всички логически дялове с изтриване на информация. Какво да правим? Ще трябва да дарите, ако не искате вирусът или неговото самостоятелно запазено копие да бъдат активирани отново в системата.

За да направите това, не трябва да използвате инструментите на самите Windows системи (което означава форматиране на виртуални дялове, тъй като забраната ще бъде издадена, когато се опитате да получите достъп до системния диск). По-добре е да използвате стартиране от оптични носители, като LiveCD или инсталационни дистрибуции, например, създадени с помощта на помощната програма за създаване на медии за Windows 10. t

Преди форматирането, ако вирусът е премахнат от системата, можете да опитате да възстановите целостта на системните компоненти чрез командния ред (sfc / scannow), но по отношение на дешифрирането и отключването на данните това няма да има ефект. следователно формат c: - единственото правилно възможно решение е дали ви харесва или не. Това е единственият начин да се освободим напълно от заплахи от този тип. Уви, няма друг начин! Дори лечението със стандартни продукти, предлагани от повечето антивирусни пакети, е безсилно.

Вместо послеслов

От гледна точка на очевидните изводи може да се каже само, че няма единно и универсално решение за отстраняване на последиците от такива заплахи (за съжаление, но това се потвърждава от повечето разработчици на антивирусен софтуер и криптографски специалисти).

Остава неясно защо възникването на алгоритми, базирани на 1024-, 2048- и 3072-битово криптиране, преминава от тези, които са пряко ангажирани в разработването и внедряването на такива технологии? Всъщност, до момента най-обещаващият и най-защитен алгоритъм е AES256. Забележете! 256! Тази система, както се оказва, не е полезна за съвременните вируси. Какво да се каже тогава за опитите да се дешифрират ключовете им?

Във всеки случай, за да се избегне въвеждането на заплаха в системата може да бъде доста просто. В най-простия случай, трябва да сканирате всички входящи съобщения с прикачени файлове в Outlook, Thunderbird и други имейл клиенти с антивирусна защита веднага след получаването им и в никакъв случай не отваряйте прикачени файлове до края на сканирането. Също така трябва внимателно да прочетете предложенията за инсталиране на допълнителен софтуер по време на инсталирането на някои програми (обикновено те са написани на много малък шрифт или са маскирани като стандартни добавки, като например актуализиране на Flash Player или нещо друго). Мултимедийните компоненти се актуализират най-добре чрез официални сайтове. Това е единственият начин да се предотврати поне някакво проникване на такива заплахи във вашата система. Последствията могат да бъдат напълно непредсказуеми, като се има предвид, че вирусите от този тип незабавно се разпространяват в локалната мрежа. И за компанията такъв ход на събитията може да се превърне в истински срив на всички предприятия.

И накрая, системният администратор не трябва да бъде неактивен. Софтуерната защита в тази ситуация е по-добре да се изключи. Същата защитна стена (firewall) не трябва да бъде софтуер, а „железен“ (разбира се, с придружаващия софтуер на борда). И, разбира се, спестяването на пари при закупуване на антивирусни пакети също не си струва. По-добре е да закупите лицензионен пакет, отколкото да инсталирате примитивни програми, за които се предполага, че осигуряват защита в реално време само от думите на разработчика.

И ако заплахата вече е проникнала в системата, последователността на действията трябва да включва отстраняването на самия вирус и само след това се опитва да декриптира повредените данни. В идеалния случай, пълно форматиране (бележка, не бърза с изчистване на съдържанието, а именно пълна, за предпочитане с възстановяване или замяна на съществуващата файлова система, зареждащи сектори и записи).